Es musste ja einmal so weit kommen… Aber zum Glück habe ich nur eine speziell für Neckermann angelegte Mailadresse angegeben:

Sehr geehrter Gewinnspielteilnehmer,

wir moechten Sie vorsorglich darauf hinweisen, dass neckermann.de

am 26. Mai 2011 einen Hacker-Angriff bei Gewinnspielen

festgestellt hat.Der Angriff ereignete sich in einem Neben-System. Der Online-Shop

von neckermann.de war nicht betroffen. Von dem kriminellen

Angriff betroffen waren Name, Vorname und die E-Mail Adresse.

Weitere personenbezogene Daten der Gewinnspielteilnehmer wurden

nicht entwendet. Dies hat die umgehend eingeleitete

Sicherheits-Analyse des Angriffs eindeutig ergeben.Nach Bekanntwerden der Straftat sowie nach umgehenden

Ermittlungen des Tathergangs haben wir die Sicherheit des

angegriffenen Servers wieder hergestellt und zusaetzlich

verstaerkt.Es kann nicht ausgeschlossen werden, dass auch Sie in Folge des

Hacker-Angriffs unerwuenschte Werbe-E-Mails ("Spam") erhalten.

Wir raten Ihnen, keine E-Mail zu oeffnen, deren Absender Ihnen

nicht bekannt ist.Bitte beachten Sie:

neckermann.de wird Sie wie bisher auch niemals per E-Mail

auffordern, Ihre Kundendaten zu veraendern oder per E-Mail zu

versenden.Wir bedauern sehr, falls Sie in Folge dieses Hacker-Angriffs

Unannehmlichkeiten haben, und werden gemeinsam mit den Behoerden

an der Aufklaerung des Angriffs arbeiten. Dazu haben wir

Strafanzeige gegen Unbekannt bei der Staatsanwaltschaft

Frankfurt am Main gestellt.Hacker-Angriffe kommen im Internetzeitalter weltweit zunehmend

haeufiger vor. Sie richten sich gegen zahlreiche Unternehmen

unterschiedlichster Branchen. Dabei handelt es sich um kriminelle

Handlungen, die strafrechtlich verfolgt werden, unabhaengig

davon, ob umfassende Daten oder – wie in diesem Fall – Vorname,

Name und E-Mail Adresse entwendet wurden.Nach unserer Auffassung handelt es sich nicht um einen

behoerdlich meldepflichtigen Vorgang, dies haben auch externe

IT-Rechts-Experten bestaetigt. Trotzdem haben wir die zustaendige

Datenschutzbehoerde ueber den Hacker-Angriff informiert.Unter der kostenlosen Hotline 0800 / 664 69 87 stehen Ihnen bei

Fragen unsere Kundenberater gerne zur Verfuegung.Mit freundlichen Gruessen

Axxxxxx Bxxxxxx

Ihre Online-BeraterinVerantwortlich fuer dieses Informations-Mailing ist die

neckermann.de GmbH.

Den Namen habe ich ausgeXt…

Auch Heise.de berichtet mittlerweile darüber:

Berichten zufolge wurden bereits Spammails an die Gewinnspielteilnehmer verschickt. Neckermann.de rät seinen Kunden, keine Mails von unbekannten Absendern zu öffnen. Sobald ein Angreifer jedoch Mails mit gefälschtem Neckermann-Absender verschickt, ist dieser Hinweis nutzlos. Auf diese Weise könnte man sich etwa durch ein als Rechnung getarntes PDF-Dokument mit Schadsoftware infizieren oder Opfer von Phishing werden.

Ich persönlich habe noch keine SPAM-Mail über die bei Neckermann angegebene Mailadresse bekommen. Mal abwarten… 😉

Auf meiner

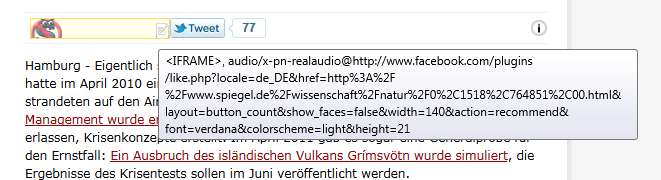

Auf meiner  In letzter Zeit häufen sich die Webseiten bei denen ich kleine Teile der Webseite nicht richtig sehe: Immer wenn IFrames von fremden Seiten eingebettet werden, z.B. bei Spiegel.de. Meistens handelt es sich dabei um Facebook. Im Bild rechts kann man ganz gut sehen, dass ein IFrame geladen wird mit der Adresse der aktuell besuchten Webseite. Wäre das bei mir nicht blockiert, dann würde dank Cockies durchaus noch mehr passieren. Was dabei genau passiert wird in dem Heise-Artikel "

In letzter Zeit häufen sich die Webseiten bei denen ich kleine Teile der Webseite nicht richtig sehe: Immer wenn IFrames von fremden Seiten eingebettet werden, z.B. bei Spiegel.de. Meistens handelt es sich dabei um Facebook. Im Bild rechts kann man ganz gut sehen, dass ein IFrame geladen wird mit der Adresse der aktuell besuchten Webseite. Wäre das bei mir nicht blockiert, dann würde dank Cockies durchaus noch mehr passieren. Was dabei genau passiert wird in dem Heise-Artikel "